最近,Green Radar SOC 安全监控中心(SOC)观察到使用 Google 重定向 URL 的复杂钓鱼电邮攻击显著增加。这些攻击旨在利用 Google 的可信域名来规避基于声誉的过滤器。此外,分层重定向增加了复杂性,使得用户和安全系统都很难追踪连结的最终目的地。

以下是其中一种攻击案例:

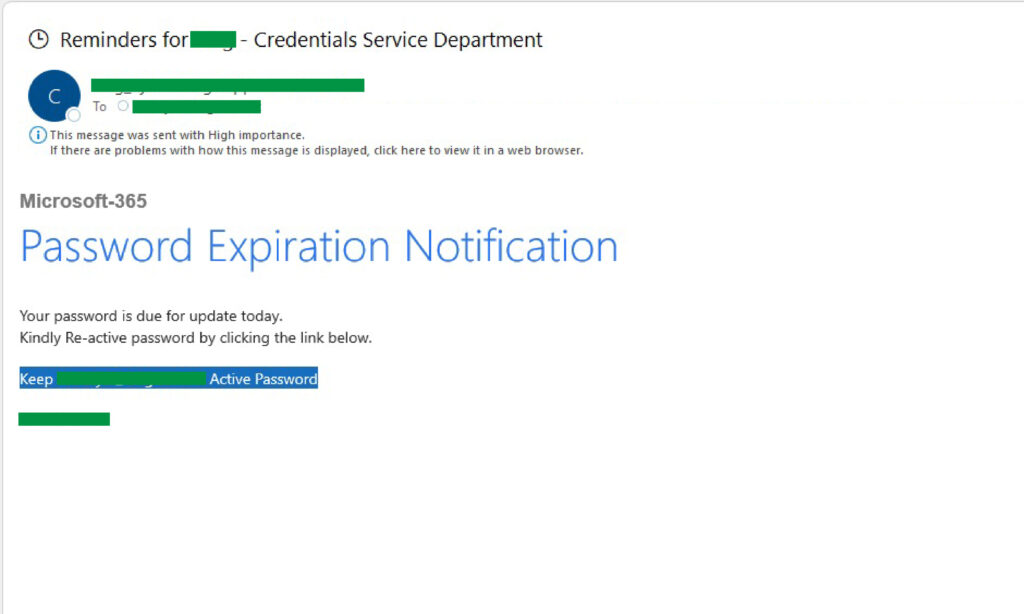

- 假冒邮件:用户收到一封伪装成普通Microsoft 365密码过期通知的邮件。

- 复杂重定向URL:该连结包含多层Google重定向URL。用户点击连结后,会通过这些层进行重定向。

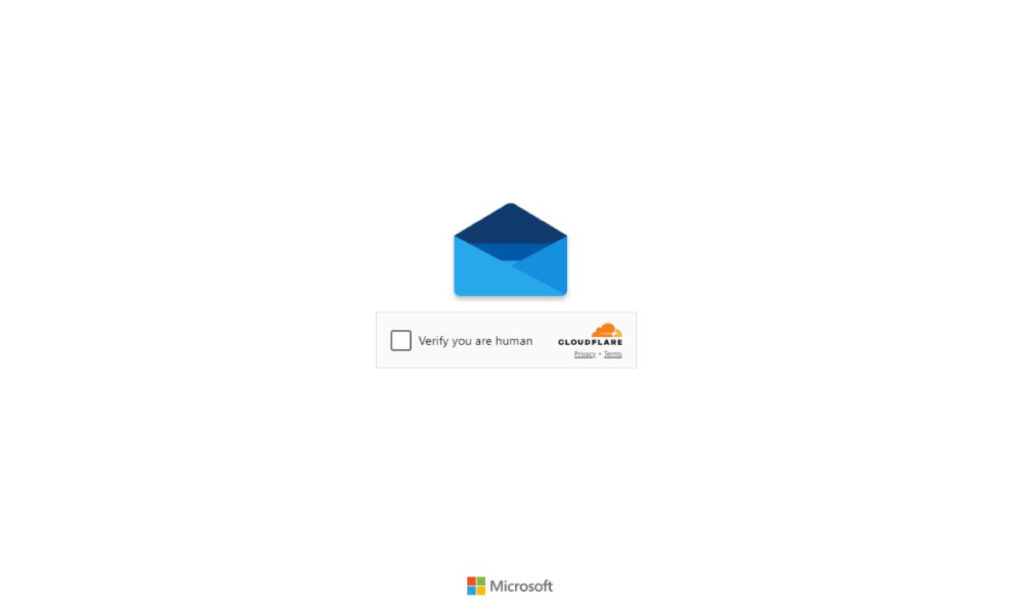

- reCAPTCHA伪装:最初的Google连结将重定向到一个看似无害的reCAPTCHA保护URL,然后才导向最终的恶意钓鱼网站。这一操作使安全网关更难检测到威胁,并增加用户信任该域名的可能性。

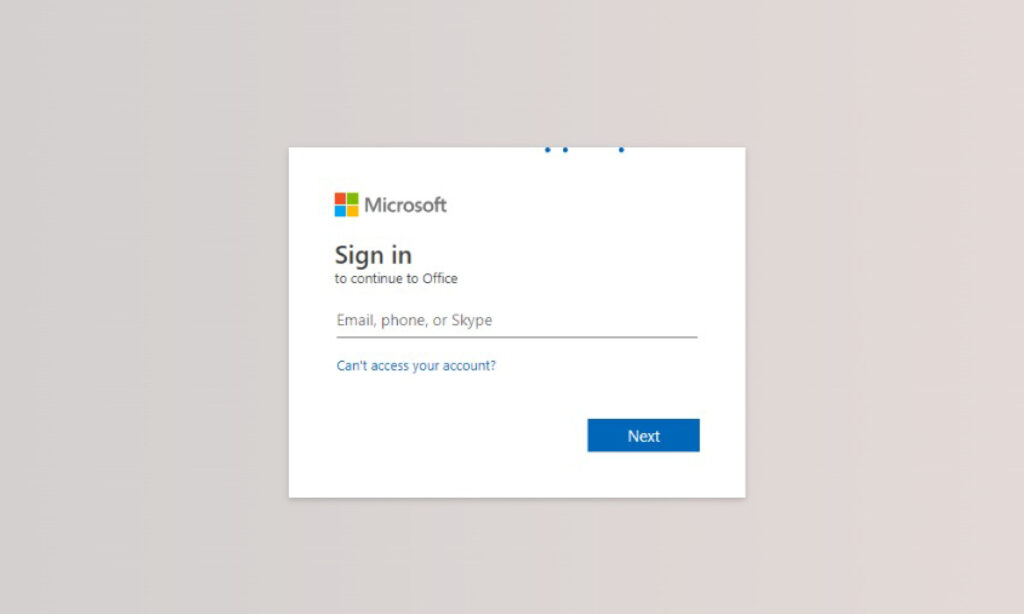

- 凭证盗窃:最终的钓鱼网站会提示用户登录,目的是窃取其敏感凭证资料。

结论:

检测重定向对于用户来说可能具有挑战性,因为初始 URL 可能看起来很真实。网络威胁不断演变,组织必须保持高度警惕。通过了解像是多层Google重定向钓鱼这样的复杂技术,保持信息流通,并实施坚固的安全措施,我们可以更好地保护自己和我们的系统免受潜在的攻击。